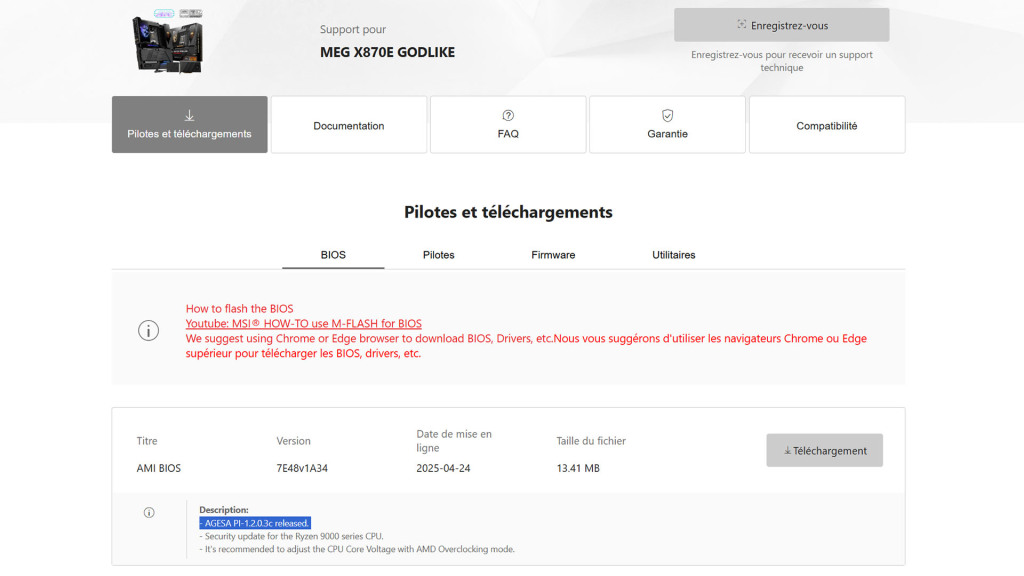

Déployé en toute discrétion fin mars, ce nouvel AGESA succède à deux précédents correctifs 1.2.0.3. Il commence tout juste à faire son apparition via des mises à jour BIOS, principalement chez MSI, qui propose pour l’instant des firmwares corrigés pour ses cartes mères de la série 800.

Le 27 avril 2025, AMD a officialisé l’envoi aux fabricants de cartes mères d’une nouvelle version de son microcode AGESA, estampillée 1.2.0.3c. L’objectif est clair : corriger une faille de sécurité majeure baptisée “EntrySign”, qui touche non seulement les générations Zen à Zen 4, mais aussi les toutes récentes puces Zen 5.

Pour une meilleure compréhension de l’évolution du firmware, vous pouvez consulter notre guide complet consacré à l’AGESA.

La route reste cependant semée d’embûches : chaque fabricant doit adapter, tester et valider ces mises à jour pour l’ensemble de ses modèles, un processus loin d’être instantané.

AGESA 1.2.0.3c vs EntrySign

Le problème ? Il est sérieux. « EntrySign » exploite une faiblesse dans le mécanisme de vérification des signatures d’AMD. Pour faire simple, la firme utilisait dans ses CPU des clés d’exemple tirées de la documentation NIST, ce qui permettait à des chercheurs, ou à des attaquants disposant d’un accès noyau, de créer et d’exécuter des microcodes falsifiés. Si l’exploit nécessite un accès en ring 0 et disparaît au redémarrage, il remet en question des technologies critiques comme SEV-SNP (confidentialité mémoire sur serveur) et ouvre la porte à des attaques BYOVD (Bring Your Own Vulnerable Driver).

Actuellement, plusieurs familles de processeurs peuvent bénéficier d’une protection : Granite Ridge, Turin, Strix Point, Krackan Point, Strix Halo et Fire Range (Ryzen 9000HX). Les serveurs restent les cibles prioritaires, mais les particuliers ne sont pas totalement à l’abri : un driver vérolé suffirait à déclencher des accès non autorisés.

Il faudra donc surveiller de près les prochaines vagues de BIOS et s’assurer d’appliquer ces correctifs. La sécurité, surtout à l’ère du tout-connecté, n’attend pas.